В 2016 году северокорейские хакеры спланировали рейд на Центробанк Бангладеш и почти достигли успеха - только по счастливой случайности вместо запланированного миллиарда долларов удалось украсть лишь 81 миллион.

Но как одной из беднейших и самых изолированных стран мира удалось обучить команду элитных киберпреступников? Рассказывают Джефф Уайт и Джин Ли.

Сломанный принтер

Все началось со сломавшегося принтера. Неисправным офисным оборудованием сегодня никого не удивишь, поэтому, когда это произошло в офисе Банка Бангладеш, сотрудники не придали этому значения - подумаешь, еще один принтер приказал долго жить. Бывает. Невелика печаль.

В действительности все было не так просто.

Банк Бангладеш - центральный банк государства, отвечающий за валютные резервы страны, где миллионы людей живут за чертой бедности.

Сломавшийся принтер помещался в охраняемой комнате на 10-м этаже главного офиса банка в столице страны Дакке. На нем печаталась отчетность о входящих и исходящих переводах на многие миллионы долларов.

Сотрудники обнаружили, что принтер не работает, в 08:45 в пятницу, 5 февраля 2016 года. "Мы решили, что это обычная проблема, как и в любой другой день, - позже рассказал полиции дежурный менеджер Зубайр Бин Худа. - Такие сбои случались и раньше".

Принтер, однако, отказал не случайно: хакеры взломали компьютерные сети Банка Бангладеш и в этот момент проводили самую дерзкую кибератаку из когда-либо предпринятых. Они собирались украсть миллиард долларов.

Чтобы увести деньги, группа киберпреступников использовала поддельные банковские счета, благотворительные организации, казино и широкую сеть сообщников.

Но кто были эти хакеры и откуда?

Следователи сошлись во мнении, что цифровые свидетельства и улики единогласно указывают в направлении Северной Кореи.

Поверить в это было непросто. Северная Корея - одна из беднейших стран мира, она в значительной степени изолирована от мирового сообщества, в том числе и от его технологических достижений. Откуда там взяться хакерам?

Кибервоины Пхеньяна

И все же, по данным ФБР, дерзкий взлом Банка Бангладеш стал кульминацией многолетней методической работы команды хакеров и посредников по всей Азии, действующей при поддержке Пхеньяна.

В сфере кибербезопасности северокорейские хакеры известны как Lazarus Group. Название отсылает к библейскому Лазарю, воскресшему из мертвых. Эксперты, столкнувшиеся с компьютерными вирусами группы, обнаружили, что они тоже исключительно живучи.

О Lazarus Group, известной также как "Стражи мира" или "Команда Whois", мы знаем немного. ФБР удалось составить достаточно подробный портрет одного подозреваемого, Пак Чин Хёка, который также пользовался именами Пак Чин Хек и Пак Кван Чин.

Окончив один из лучших университетов страны, Пак пошел работать в северокорейскую компанию Chosun Expo в китайском портовом городе Далянь. Здесь он разрабатывал онлайн-игры для клиентов по всему миру.

В Даляне он зарегистрировал адрес электронной почты, написал выдуманное резюме и воспользовался соцсетями для создания сети контактов. Его киберследы привели в Далянь еще в 2002 году, и, по-видимому, он жил в городе до 2013-го или 2014-го года. Согласно показаниям следователя ФБР, если судить по активности в интернете, примерно в это время Пак переместился в Пхеньян.

Агентство опубликовало фотографию, добытую из электронной почты 2011 года менеджера Chosun Expo, где тот представляет Пака клиенту. На ней изображен аккуратный кореец в возрасте от 20 до 30 лет, одетый в черную рубашку и шоколадно-коричневый костюм. На первый взгляд, ничего необычного, если не считать выражения усталости на лице.

Однако, работая программистом днем, ночами Пак орудовал в качестве компьютерного взломщика, утверждает ФБР.

В июне 2018 года власти США обвинили Пака в сговоре с целью совершения компьютерного мошенничества и злоупотреблений и в сговоре с целью совершения электронного мошенничества (то есть с использованием почты или электронных сообщений) в период с сентября 2014 года по август 2017 года. Ему грозит до 20 лет тюрьмы, если его когда-нибудь удастся посадить на скамью подсудимых.

Но Пак (если это его настоящее имя), не появился из ниоткуда. Он - один из тысяч молодых северокорейцев, которых с детства превращали в кибервоинов. Детей с математическим талантом, иногда всего 12 лет от роду, забирали из школ и отправляли в столицу, где их с утра до ночи натаскивали преподаватели.

Элегантная атака

Когда сотрудники банка перезагрузили принтер, из него поползли тревожные новости - срочные сообщения от Федерального резервного банка в Нью-Йорке, где Бангладеш держит счет в долларах США. Из них следовало, что ФРБ получил инструкции - очевидно, от Банка Бангладеш, - о выводе всех имевшихся на счете средств, то есть около миллиарда долларов.

Бангладешцы пытались получить от ФРБ разъяснения, но хакеры тщательно рассчитали время, и связаться с Нью-Йорком не удалось.

Взлом начался около 20:00 по местному времени в четверг, 4 февраля. В Нью-Йорке в это время было раннее утро, и Федеральный резервный банк, сам того не желая, выполнил инструкции хакеров, пока в Бангладеш все спали.

Вечер в столице Бангладеш Дакке

На следующий день, в пятницу, в Бангладеш начались выходные - в стране это пятница и суббота. В штаб-квартире банка в Дакке начался уикенд. А когда бангладешцы обнаружили кражу в субботу, выходные начались уже в Нью-Йорке.

"Атака была весьма элегантной, - говорит американский эксперт по кибербезопасности Ракеш Астхана. - Вечер четверга выбран не случайно. В пятницу Нью-Йорк работает, а Банк Бангладеш отдыхает. К тому времени, когда Банк Бангладеш возвращается к работе, отдыхает уже Федеральный резервный банк. Таким образом, транзакцию не могли обнаружить целых три дня".

Чтобы выиграть больше времени, хакеры пошли и на другую хитрость. После того, как они перевели деньги из ФРБ, их нужно было куда-то отправить. Поэтому они перевели деньги на счета, заблаговременно открытые в столице Филиппин Маниле. А в 2016 году понедельник 8 февраля был первым днем Лунного Нового года, который в Азии отмечается повсеместно.

Разница во времени между Бангладеш, Нью-Йорком и Филиппинами открыла хакерам окно в пять дней, чтобы забрать украденные деньги.

Времени для планирования атаки у них было в избытке: как оказалось, Lazarus Group скрывалась в компьютерных системах главного банка Бангладеш целый год.

В январе 2015 года несколько сотрудников Банка Бангладеш получили безобидное на вид электронное письмо от человека по имени Расел Ахлам, вроде бы искавшего работу. Он предлагал загрузить его резюме и сопроводительное письмо с вебсайта. На самом деле Расела не существовало - по мнению следователей ФБР, это было просто прикрытие для Lazarus Group. Как минимум один человек в банке попался на уловку, скачал документы и заразил свой компьютер скрытыми в них вирусами.

Попав в систему банка, Lazarus Group начала путешествовать с компьютера на компьютер, подбираясь к цифровым сейфам и содержавшимся в них миллиардам долларов.

А потом хакеры остановились.

Почему взломщики украли деньги только через год после первого фишингового письма? Зачем рисковать обнаружением, когда все это время у них уже был доступ к банковской системе? Похоже, затем, что им нужно было время, чтобы выстроить маршрут вывода денег.

Неожиданное препятствие

Филиал банка RCBC на Юпитер-стрит

Юпитер-стрит - оживленная улица Манилы. Рядом с эко-отелем и стоматологической клиникой расположился филиал одного из крупнейших банков страны, RCBC. В мае 2015 года, через несколько месяцев после того, как хакеры получили доступ к системам Банка Бангладеш, их сообщники открыли здесь четыре счета.

Сегодня, по прошествии времени, многое здесь кажется подозрительным: например, водительские права, использованные для удостоверения личности при открытии счетов, были поддельными, и все заявители утверждали, что у них одинаковая должность и зарплата, несмотря на то, что работали в разных компаниях. Но, похоже, никто не обратил на это внимания. В течение нескольких месяцев счета бездействовали, а первые депозиты - по 500 долларов - оставались нетронутым. Тем временем хакеры работали над другими деталями своего плана.

К февралю 2016 года, успешно взломав Банк Бангладеш и создав каналы для вывода денег, Lazarus Group была готова приступить к действиям.

Но им предстояло преодолеть последнее препятствие - тот самый принтер на 10-м этаже. Банк Бангладеш создал систему бумажных резервных копий для регистрации всех переводов со своих счетов. Эта запись транзакций могла мгновенно раскрыть вмешательство хакеров. И поэтому они взломали программное обеспечение принтера и вывели его из строя.

Заметя таким образом следы, в 20:36 в четверг 4 февраля 2016 года хакеры начали осуществлять свои переводы - всего 35 транзакций на общую сумму в 951 миллион долларов, то есть почти все содержимое счета Банка Бангладеш в Федеральном резервном банке Нью-Йорка.

Казалось, все складывается удачно, но, прямо как в голливудском фильме, их подвела одна маленькая деталь.

Вид на площадь Шапла в финансовом районе Дакки с верхнего этажа Банка Бангладеш

Когда в Банке Бангладеш обнаружил пропавшие за выходные деньги, они не могли понять, что произошло. Управляющий банка был знаком с Ракешем Астханой и его компанией World Informatix и позвал его на помощь. В этот момент, говорит Астхана, глава банка все еще надеялся вернуть украденные деньги. И потому держал взлом в секрете - не только от прессы, но даже от правительства.

Тем временем Астхана обнаружил, насколько глубоко взломщики проникли в системы Банка Бангладеш. Оказалось, что воры получили доступ к ключевой части системы Swift банка. Это система, используемая тысячами банков по всему миру для координации переводов крупных сумм между собой. Хакеры не пользовались уязвимостями в Swift - в этом не было необходимости, - и потому самой Swift казались настоящими банкирами.

Вскоре должностным лицам Банка Бангладеш стало ясно, что транзакции нельзя просто отменить. Часть денег уже поступила на Филиппины, где местные власти заявили, что им потребуется постановление суда, чтобы начать процесс возврата. Факт обращения в суд так просто не спрячешь, и поэтому, когда Банк Бангладеш наконец подал иск в конце февраля, история стала достоянием гласности.

Последствия для управляющего банка не заставили себя ждать. "Его попросили уйти в отставку, - говорит Астхана. - Я никогда его больше не видел".

Член Конгресса США Кэролайн Мэлони хорошо помнит, как впервые услышала о рейде на бангладешский Центробанк. "Я вышла из здания Конгресса, собиралась в аэропорт и читала об ограблении, и это было захватывающим и одновременно шокирующим - возможно, один из самых жутких инцидентов на финансовых рынках, который я когда-либо видела".

Будучи членом комитета Конгресса по финансовым услугам, Мэлони смотрела глубже: поскольку через Swift идут многие миллиарды долларов, подобный взлом может полностью подорвать доверие к системе.

Особенно ее поразило поведение Федерального резервного банка. "Это же федералы, обычно они крайне осторожны. Как вообще это могло произойти?"

Кэролайн Мэлони: "Слово "Юпитер" прозвенело тревожным звонком"

Мэлони связалась с ФРБ, и тут выяснилось, что большая часть денег никуда не ушла - благодаря счастливой случайности.

Отделение банка RCBC в Маниле, куда хакеры пытались перевести 951 миллион долларов, находится на Юпитер-стрит. В Маниле есть сотни банков, которыми могли бы воспользоваться хакеры, но они выбрали именно этот - и потеряли сотни миллионов долларов.

"ФРБ задержал транзакции, потому что в одном из адресов было слово "Юпитер" - а это также название находящегося под санкциями иранского судна", - объясняет Кэролайн Мэлони.

Одного слова "Юпитер" было достаточно, чтобы автоматизированные системы ФРБ забили тревогу. Платежи были пересмотрены, и большинство из них было остановлено. Но не все. Пять транзакций на сумму 101 млн долларов успели уйти со счетов ФРБ.

Из них 20 миллионов долларов были переведены благотворительной организации Шри-Ланки под названием Shalika Foundation, которую сообщники хакеров использовали в качестве одного из каналов для украденных денег (его основательница Шалика Перера утверждает, что считала деньги вполне легальным пожертвованием.) Но и здесь крошечная деталь помешала планам хакеров. Деньги отправили в "Shalika Fundation". Внимательный сотрудник банка заметил орфографическую ошибку, и транзакцию отменили.

Итак, 81 миллион долларов утерян. Не миллиард, конечно, но потерянные деньги все равно стали огромным ударом для Бангладеш, где каждый пятый человек живет за чертой бедности.

Операция "Баккара"

К тому времени, когда Банк Бангладеш начал пытаться вернуть деньги, хакеры уже предприняли меры, чтобы их не нашли.

В пятницу, 5 февраля, четыре счета, уже год дремавшие в отделении RCBC на Юпитер-стрит, внезапно ожили.

Деньги гуляли со счета на счет, отправлялись в фирму по обмену валюты, переводились в местную валюту и повторно депонировались в банке. Некоторые из них были сняты наличными. Для экспертов по отмыванию денег такое поведение вполне объяснимо.

"Надо сделать так, чтобы деньги, полученные преступным путем, выглядели чистыми, как будто они получены из законных источников, - говорит Мояра Русен, директор Программы управления финансовыми преступлениями в Миддлберийском институте международных исследований в Калифорнии. - Следы денег должны быть как можно более мутными и неясными".

Но даже идя на такие ухищрения, хакеры все еще не могли рассчитывать, что деньги не найдут. Чтобы их нельзя было отследить, их нужно было вывести за пределы банковской системы.

Казино Solaire открылось в 2013 году

Комплекс Solaire - сверкающий белый дворец на набережной в Маниле. Здесь находится отель, огромный театр, элитные магазины и его самая известная достопримечательность - казино, занимающее целый этаж. Манила притягивает игроков из материкового Китая, где подобное времяпровождение незаконно, а Solaire, по словам Мохаммеда Коэна, главного редактора журнала Inside Asian Gaming Magazine, "одно из самых элегантных казино в Азии". В нем около 400 игровых столов и примерно 2000 игровых автоматов.

Именно здесь, в шикарном казино Манилы, хакеры организовали следующий этап своей операции по отмыванию денег. Из 81 миллиона долларов, прошедших через банк RCBC, 50 миллионов долларов были депонированы на счетах в Solaire и другом казино, Midas. (Что случилось с остальными 31 млн долларов? По данным комитета Сената Филиппин, созданного для расследования, они были выплачены некоему китайцу по имени Сюй Вэйкан, который, как полагают, покинул город на частном самолете, и с тех пор о нем никто не слышал.)

Идея использования казино заключалась в том, чтобы разорвать цепочку, по которой путь денег можно отследить. После того, как украденные деньги превратятся в фишки казино, будут разыграны за столами и обменяны обратно на наличные, отследить их будет практически невозможно.

Но это же казино? Разве воры не рискуют потерять добычу за игорными столами? Нисколько.

Во-первых, вместо того, чтобы играть в общественных пространствах казино, хакеры забронировали личные комнаты, где усадили играть своих сообщников, получив таким образом контроль над тем, как идет игра. Во-вторых, на украденные деньги они играли в баккару - очень популярную в Азии и очень простую игру. В ней возможны только три варианта, на которые можно делать ставки, и относительно опытный игрок может вернуть 90% или более своей ставки. Преступники теперь могли отмывать украденные деньги и рассчитывать на приличную прибыль, но для этого нужно было тщательно следить за игроками и их ставками, а на это требовалось время. Неделями игроки сидели в казино Манилы и отмывали деньги.

Тем временем Банк Бангладеш дышал похитителям в затылок. Его официальные лица посетили Манилу и нашли следы пропавших денег. Но когда дело дошло до казино, следствие остановилось. В то время игорные дома Филиппин не подпадали под действие закона об отмывании денег. Что касается казино, то деньги были депонированы законным образом, и игроки имели полное право разбрасываться ими, как им заблагорассудится. (Казино Solaire заявляет, что не знало, что имеет дело с украденными средствами, и сотрудничает с властями. Midas не ответила на запросы о комментариях.)

Сотрудникам банка удалось вернуть 16 миллионов долларов украденных денег у одного из организаторов азартных игр в казино Midas по имени Ким Вонг. Ему были предъявлены обвинения, но позже их сняли. Однако оставшаяся сумма - 34 миллиона долларов - пропала без следа. По мнению следователей, теперь она найдется ближе к Северной Корее.

Макао - анклав Китая, по устройству похожий на Гонконг. Как и на Филиппинах, здесь процветают азартные игры и находятся некоторые из самых престижных казино в мире. Страна также имеет давние связи с Северной Кореей. Именно здесь в начале 2000-х годов северокорейских чиновников поймали на отмывании фальшивых 100-долларовых банкнот исключительно высокого качества - так называемых "супердолларов", которые, по утверждениям властей США, были напечатаны в Северной Корее. Местный банк, через который они отмывались, был в итоге внесен в санкционный список США из-за его связей с режимом в Пхеньяне.

В 2006 году должностные лица японского банка смогли идентифицировать супердоллары, только увеличив их в 400 раз

Именно в Макао проходила обучение северокорейская шпионка, взорвавшая самолет Korean Air в 1987 году, в результате чего погибло 115 человек. И именно в Макао сводный брат Ким Чен Ына, Ким Чен Нам, жил в изгнании, прежде чем стал жертвой отравления в Малайзии, которое, как многие полагают, санкционировал лично северокорейский лидер.

По мере того, как деньги, украденные из Банка Бангладеш, отмывались через Филиппины, в деле начали всплывать многочисленные связи с Макао. Некоторых из людей, организовавших игры в Solaire, удалось проследить до анклава. Две компании, которые забронировали частные игорные комнаты, также находились в Макао. Следователи полагают, что большая часть украденных денег сначала оказалась здесь, а затем отправилась в Северную Корею.

Во славу режима

На ночных фотографиях, сделанных НАСА из космоса, Северная Корея выглядит почти абсолютно черной из-за отсутствия электричества в большей части страны - в отличие от Южной Кореи, которая светится в любое время суток. По данным ЦРУ, Северная Корея входит в число 12 беднейших стран мира с оценочным ВВП всего 1700 долларов на человека - меньше, чем в Сьерра-Леоне и Афганистане.

Вид на Корейский полуостров с Международной космической станции в 2014 году. Маленькое пятнышко света в темноте - это Пхеньян

При этом, похоже, Северная Корея - родина дерзких и хитрых хакеров.

Чтобы понять, как и почему Северной Корее удалось создать элитные подразделения для ведения кибервойны, необходимо посмотреть на семью Кимов, которая управляет Северной Кореей с момента ее создания в 1948 году.

Основатель династии Ким Ир Сен выстроил страну, официально известную как Корейская Народно-Демократическая Республика, на политическом фундаменте, который называется социалистическим, однако работает скорее как монархия.

Портреты Ким Ир Сена и Ким Чен Ира на площади Ким Ир Сена в Пхеньяне

Его сын Ким Чен Ир полагался на вооруженные силы, провоцируя США испытаниями баллистических ракет и ядерных устройств. Американские власти считают, что для финансирования программы режим обратился к незаконным методам, в том числе печатая поддельные "супердоллары".

Ким Чен Ир же решил включить кибернетику в стратегию страны, основав в 1990 году Корейский компьютерный центр. Он до сих пор остается центром информационных операций страны.

Когда в 2010 году Ким Чен Ын - третий сын Ким Чен Ира - был объявлен его наследником, режим развернул кампанию, чтобы изобразить будущего лидера, которому тогда было всего 20 лет и которого мало кто знал, в качестве поборника научно-технического прогресса. Целью кампании было обеспечить лояльность его ровесников и вдохновить их на дальнейшие свершения во славу режима с использованием этих новых инструментов и достижений.

Изображение Ким Ир Сена и Ким Чен Ира в школьном классе компьютерных технологий

Придя к власти в 2011 году после смерти отца, молодой Ким назвал ядерное оружие "заветным мечом". Но чтобы его выковать, нужны были деньги - а их-то как раз и не хватало. Жесткие санкции, введенные Советом Безопасности ООН после первых испытаний ядерного устройства и баллистической ракеты большой дальности в 2006 году, тоже не помогали. Тогда, как уверяют американские власти, решено было обратиться к компьютерным взломам.

Научно-технический прогресс - это прекрасно, однако Северная Корея не подключена к интернету - иначе вся страна смогла бы увидеть, как выглядит остальной мир и насколько его устройство отличается от картины, нарисованной северокорейской пропагандой.

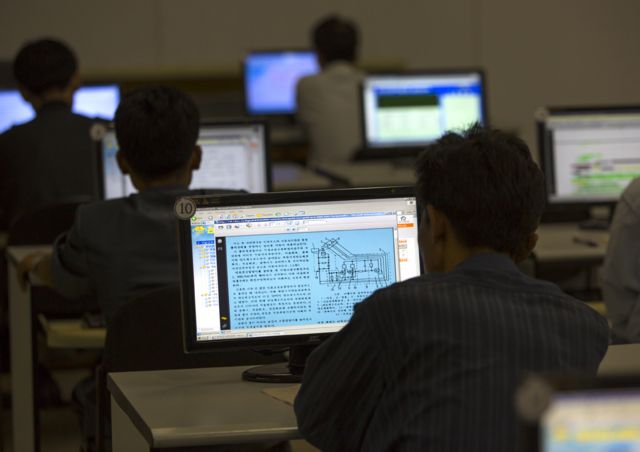

Студенты используют северокорейский интранет в Большом народном образовательном центре в Пхеньяне

Поэтому, чтобы обучать своих кибервоинов, режим отправляет самых талантливых программистов за границу, главным образом в Китай.

Там они узнают, как весь остальной мир использует компьютеры и интернет, чтобы делать покупки, играть в азартные игры, общаться в сети и развлекаться. Именно там, утверждают эксперты, талантливые математики превращаются в хакеров.

Считается, что десятки таких молодых людей живут и работают на северокорейский режим в Китае.

"Они очень хорошо маскируют свои следы, но иногда, как и любые другие преступники, они оставляют улики, - говорит Кён Чин Ким, бывший глава корейского отделения ФБР, который сегодня работает частным следователем в Сеуле. - И мы можем отследить их IP-адреса и связать их с местом, где они находятся".

Эти следы привели следователей в ничем не примечательный отель в Шэньяне, на северо-востоке Китая. Отель называатся "Чилбосан" - в честь известного горного хребта в Северной Корее.

Фабрика хакеров

На фотографиях с сайтов с отзывами об отелях, таких как Agoda, гостиница выглядит вполне по-корейски: красочные покрывала, блюда северокорейской кухни, официантки, которые поют и танцуют для клиентов, каменные тигры у входа.

Отель "Чилбосан" в Шэньяне

По словам Кён Чин Кима, о том, что северокорейские хакеры работают из "Чилбосана", в разведывательном сообществе было известно еще с 2014 года, когда о них впервые заговорили.

Между тем, как утверждает перебежчик Хён Сын Ли, в китайском городе Далянь, где Пак Чин Хёк, как считается, прожил десять лет, на аналогичном предприятии, управляемом из Северной Кореи, работали десятки программистов.

Ли родился и вырос в Пхеньяне, но долгие годы жил в Даляне - его отец был бизнесменом с хорошими связями и работал на правительство КНДР. Семья Ли дезертировала в 2014 году. Ли утверждает, что в то время, когда он жил в Даляне, там находилось примерно 500 северокорейцев.

Более 60 из них были программистами. Это были молодые люди, с которыми он познакомился, когда они собирались на национальные праздники, вроде дня рождения Ким Ир Сена.

Один из них пригласил его в гости к себе в квартиру. По словам Ли, в ней жили около 20 человек - по 4-6 в каждой спальне, а гостиную они превратили в офис, заставленный компьютерами.

Далянь в тумане

Корейцы показали ему, чем занимаются: игры для мобильных телефонов, которые они продавали в Южную Корею и Японию через брокеров, зарабатывая по миллиону долларов в год.

Несмотря на постоянную слежку службы безопасности Северной Кореи, жизнь этих молодых людей была относительно свободной.

"Конечно, ограничения были, но по сравнению с Северной Кореей у них была некоторая свобода - они имели доступ в интернет, могли смотреть кино", - рассказывает Ли.

В Даляне хватает возможностей потратить деньги

Проведя около восьми лет в Даляне, Пак Чин Хёк, похоже, очень хотел вернуться в Пхеньян. В электронном письме 2011 года, перехваченном ФБР, он упоминает, что хочет жениться на своей невесте. Однако сделать это ему позволили лишь через несколько лет.

Сломать Голливуд

ФБР утверждает, что у начальства Пака были на него другие виды: кибератака на одну из крупнейших в мире развлекательных компаний - Sony Pictures Entertainment в Лос-Анджелесе.

В 2013 году Sony Pictures объявила о создании нового фильма с Сетом Рогеном и Джеймсом Франко в главных ролях, действие которого будет происходить в Северной Корее.

По сценарию, ведущий некоего ток-шоу, которого играет Франко, и его продюсер (его играет Роген) собираются ехать в Северную Корею, чтобы взять интервью у Ким Чен Ына, а ЦРУ убеждает их убить его.

КНДР пригрозила принять ответные меры против США, если Sony Pictures Entertainment выпустит фильм, а в ноябре 2014 года хакеры, называющие себя "Стражами мира", отправили электронное письмо с угрозами боссам компании.

Рабочий снимает плакат фильма "Интервью" - сети кинотеатров отказались его показывать

Через три дня на экранах компьютеров сотрудников Sony Pictures появилось изображение скелета из фильма ужасов - хакеры выполнили свои угрозы. Заработная плата руководителей, конфиденциальная внутренняя электронная почта и подробности еще не выпущенных фильмов просочились в сеть, а деятельность компании замерла, поскольку ее компьютеры поразил вирус. Сотрудники не могли попасть в офис - не работали электронные пропуска. Шесть недель в кофейне на территории MGM, где находится штаб-квартира Sony Pictures Entertainment, не работали кредитные карты.

Поначалу Sony не собиралась отменять выпуск "Интервью". Но когда хакеры пригрозили физической расправой, планы пришлось пересмотреть. Крупные киносети отказались показывать фильм, поэтому он был выпущен только в цифровом формате и вышел в прокат лишь в нескольких независимых кинотеатрах.

Но, похоже, атака на Sony была лишь пробой пера перед куда более масштабным и амбициозным взломом Банка Бангладеш.

От Канады до Нигерии

Бангладеш все еще пытается вернуть оставшуюся часть украденных денег - около 65 миллионов долларов. Национальный банк страны возбуждает судебные иски против десятков людей и учреждений, включая банк RCBC, которые, в свою очередь, утверждают, что никаких правил не нарушили.

Атака на Банк Бангладеш была проведена искусно, но насколько довольны остались ее результатами в Пхеньяне? Ведь рассчитывали на миллиард долларов, а получилось лишь несколько десятков миллионов. Большая часть того, что все же удалось украсть, растворилась в процессе путешествия по банковской системе и на выплаты посредникам. Американские власти, однако, полагают, что со временем Северная Корея найдет способ избежать подобной "усушки".

Ким Чен Ын инспектирует стратегические силы в 2017 году

В мае 2017 года программа-вымогатель WannaCry разлетелась по миру со скоростью лесного пожара. Она шифровала файлы жертв и предлагала заплатить выкуп в несколько сотен долларов в биткоинах за возвращение доступа к данным. В Великобритании особенно досталось Национальной службе здравоохранения: пострадали отделения неотложной помощи, пришлось перенести срочные визиты к врачам раковых больных.

Изучая код WannaCry, следователи из Национального агентства по борьбе с преступностью Великобритании вместе с сотрудниками ФБР обнаружили поразительное сходство с вирусами, которые использовались для взлома Банка Бангладеш и Sony Pictures Entertainment. В итоге ФБР добавило эту атаку к обвинениям против Пак Чин Хёка.

Если утверждения ФБР верны, киберармия Северной Кореи теперь занимается и криптовалютами. Это исключительно важный шаг, потому что криптовалюта в значительной степени не полагается на существующую банковскую систему и может позволить хакерам избежать серьезных расходов, вроде выплат посредникам.

Как оказалось, WannaCry - это только начало. В последующие годы компании, занимающиеся компьютерной безопасностью, приписали Северной Корее куда больше атак, связанных с криптовалютами. В частности, эксперты утверждают, что хакеры нацелились на биржи, где криптовалюты обмениваются на традиционные доллары и евро. По некоторым оценкам, с этих бирж украдено уже более 2 миллиардов долларов.

Обвинения на этом не заканчиваются. В феврале министерство юстиции США предъявило обвинения двум другим северокорейцам, которые, как они утверждают, также являются членами Lazarus Group и связаны с сетью по отмыванию денег, простирающейся от Канады до Нигерии.

Новая линия фронта

Компьютерные взломы, глобальное отмывание денег, ультрасовременные кражи криптовалюты... Если эти обвинения в адрес Северной Кореи верны, то, похоже, мы недооценивали технические навыки страны и опасность, которую она представляет.

Однако это также демонстрирует, как меняется динамика власти в нашем все более взаимозависимом мире - инновационные действия сравнительно слабого противника могут вызвать ущерб неизмеримо больший, чем было принято предполагать. Эксперты по безопасности называют этот феномен "асимметричной угрозой".

Следователи выяснили, как маленькая и нищая страна может незаметно проникнуть в электронные почтовые ящики и банковские счета богатых и влиятельных людей на другом конце мира. Таким образом можно нанести немалый экономический ущерб своим жертвам и испортить их репутацию.

События в Банке Бангладеш открывают новую линию фронта, где преступность, шпионаж и действия авторитарных правительств все более взаимосвязаны. И фронт этот стремительно расширяется.

Джефф Уайт - автор книги "Crime Dot Com: от вирусов к фальсификации голосов". Джин Х. Ли открыла бюро Associated Press в Пхеньяне в 2012 году; в настоящее время - старший научный сотрудник Центра Вильсона в Вашингтоне.

источник: https://www.bbc.com/russian/features-57597148